Les clouds publics permettent aux entreprises de mettre en œuvre une infrastructure-as-code, ce qui permet de développer, de tester et de déployer rapidement des services à grande échelle. Dans cet environnement, les ressources du réseau sont en constante évolution, ce qui offre de nombreuses opportunités aux hackers. Malheureusement, les solutions de sécurité existantes sont mal adaptées pour relever ces défis et laissent souvent les organisations vulnérables. Les équipes de sécurité IT ont au contraire besoin de solutions qui tirent parti de la détection des anomalies pour protéger les données du cloud.

Sécuriser le cloud avec le Big Data

Les solutions de sécurité classiques reposent sur des signatures ou des approches fondées sur des règles facilement compréhensibles, mais ces règles ont l'inconvénient d'être saisies manuellement et de ne pas détecter les nouveaux profils d'attaque, n'apportant donc pas de protection contre les menaces de type « zero-day ». Pour réduire les taux de faux positifs, les règles sont souvent écrites pour des scénarios de menaces bien définis, ce qui limite leur efficacité dans les environnements de production.

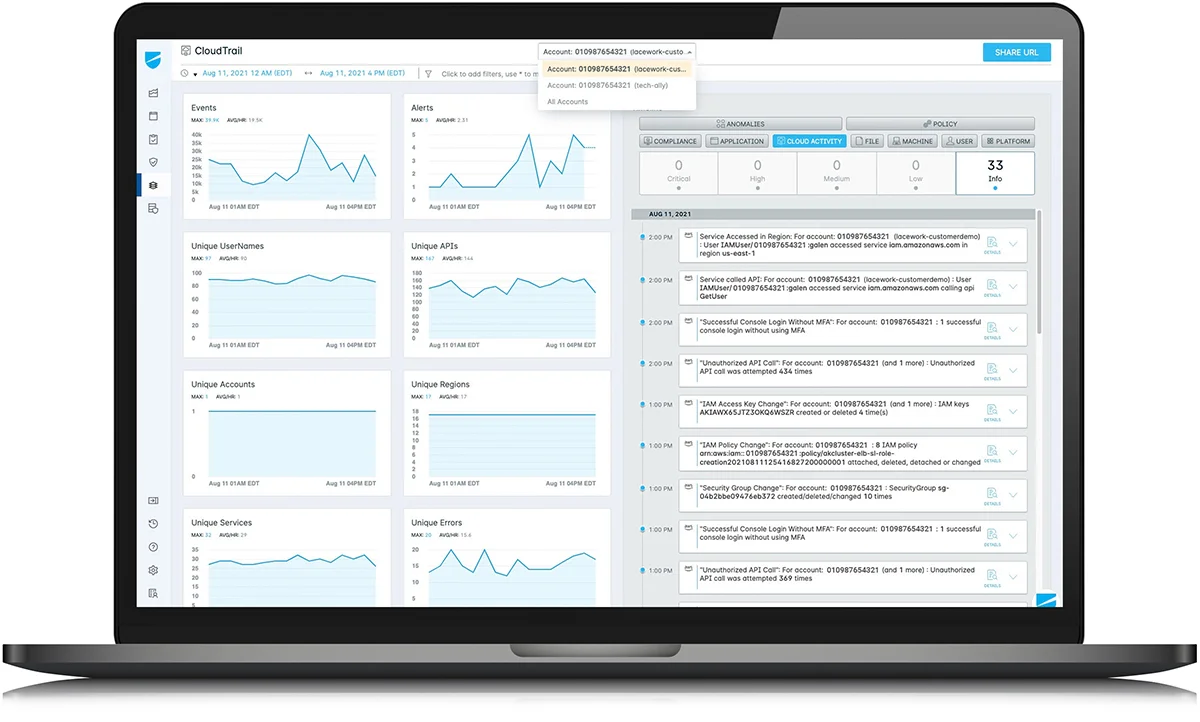

Lacework adopte une approche de détection des anomalies totalement différente. Nous recueillons des données très précises sur les processus, les réseaux, les fichiers et les utilisateurs afin de constituer un modèle de base du comportement normal de l'infrastructure. Puis nous utilisons des analyses sophistiquées et des techniques de machine learning pour détecter les anomalies qui peuvent révéler des menaces. Notre système de détection des anomalies est aussi adaptatif que votre environnement est dynamique. De plus, ces bases de référence étant générées automatiquement, nous avons affiné notre solution pour réduire les faux positifs.

Utilisez Polygraph® de Lacework pour renforcer la sécurité

Polygraph, notre principe de sécurité et notre base de référence temporelle détaillée, est bâti à partir de la collecte des interactions entre les machines, les processus et les utilisateurs. Il détecte les anomalies, génère des alertes appropriées et fournit un outil aux utilisateurs pour analyser et trier les problèmes.

La technologie de Polygraph développe dynamiquement un modèle comportemental de vos services et de votre infrastructure. Notre modèle comprend les hiérarchies naturelles, notamment les processus, les containers, les pods et les machines. Il développe ensuite des modèles comportementaux que Polygraph surveille afin d'identifier des activités qui sortent des paramètres du modèle. De plus, Polygraph met continuellement à jour ses modèles afin de :

- Déterminer exactement comment un fichier est modifié ;

- Analyser tout événement ou activité anormale, liée aux signaux FIM ;

- Fournir des fonctionnalités cloud pour la recherche, les résumés de types de fichiers et la détection de nouveaux fichiers.

Bénéficiez d'une détection des anomalies intégrée et complète

- Repérez précisément comment un fichier a changé : contenu, métadonnées, et si le fichier a été modifié ou simplement ajouté

- Obtenez des informations complètes sur les exécutables, telles que les fichiers créés sans l'installation d'un paquet, les lignes de commande utilisées au lancement, les processus en cours d'exécution (avec les utilisateurs et l'activité réseau) et les versions suspectes

- Bénéficiez de renseignements précis sur les fichiers avec des flux de menaces intégrés provenant de la bibliothèque de ReversingLabs, contenant cinq milliards de fichiers

- Analysez tout événement ou activité anormale, liée aux signaux FIM, en un clic

- Fournissez des fonctionnalités cloud pour la recherche, les résumés de types de fichiers et la détection de nouveaux fichiers

Utilisez la capacité d'évolution et la vitesse du cloud pour en savoir plus

- Configuration, recherche de fichiers et d'opérations automatisées

- Architecture évolutive sans complexité supplémentaire ni pénalités de performance

- Détection des anomalies incluse avec tous les agents de sécurité du cloud de Lacework

Respectez vos obligations de compliance

- Protégez les fichiers de logs et de configuration contre les altérations

- Vérification multiple quotidienne de tous les fichiers surveillés

- Surveillance des fichiers et répertoires critiques grâce à des cartes de répertoire prédéfinies

- Ajout de répertoires à la liste de surveillance pour une plateforme facilement configurable

Détectez et résolvez les changements de comportement anormaux dans vos workloads, containers et comptes IaaS qui représentent un risque de sécurité ou un IOC grâce au système complet de détection des anomalies de Lacework, destiné aux équipes DevOps des entreprises.