Mit öffentlichen Clouds können Unternehmen Infrastructure-as-Code implementieren, was eine schnelle Entwicklung, Prüfung und Bereitstellung von Diensten in großem Umfang ermöglicht. In dieser Umgebung unterliegen Netzwerkressourcen einem kontinuierlichen Wandel, wodurch sie Angreifern zahlreiche Gelegenheiten bieten. Leider sind veraltete Security-Lösungen unzureichend aufgestellt, um diese Herausforderungen zu bewältigen, was viele Unternehmen anfällig für Angriffe macht. Deshalb benötigen IT-Security-Teams Lösungen, die Anomalie-Erkennung zum Schutz von Cloud-Daten nutzen.

Die Cloud mithilfe der Big Data schützen

Herkömmliche Security-Lösungen nutzen Signaturen oder regelbasierte Ansätze, bei denen die Regeln leicht verständlich sind. Der Nachteil dabei ist, dass diese Regeln manuell eingegeben werden und neue Angriffsprofile nicht erfassen, was bedeutet, dass sie keinen Schutz vor Zero-Day-Bedrohungen bieten. Um die False-Positive-Rate zu reduzieren, werden die Regeln oft für sehr genau definierte Bedrohungsszenarien geschrieben, was ihre Wirksamkeit in Produktionsumgebungen einschränkt.

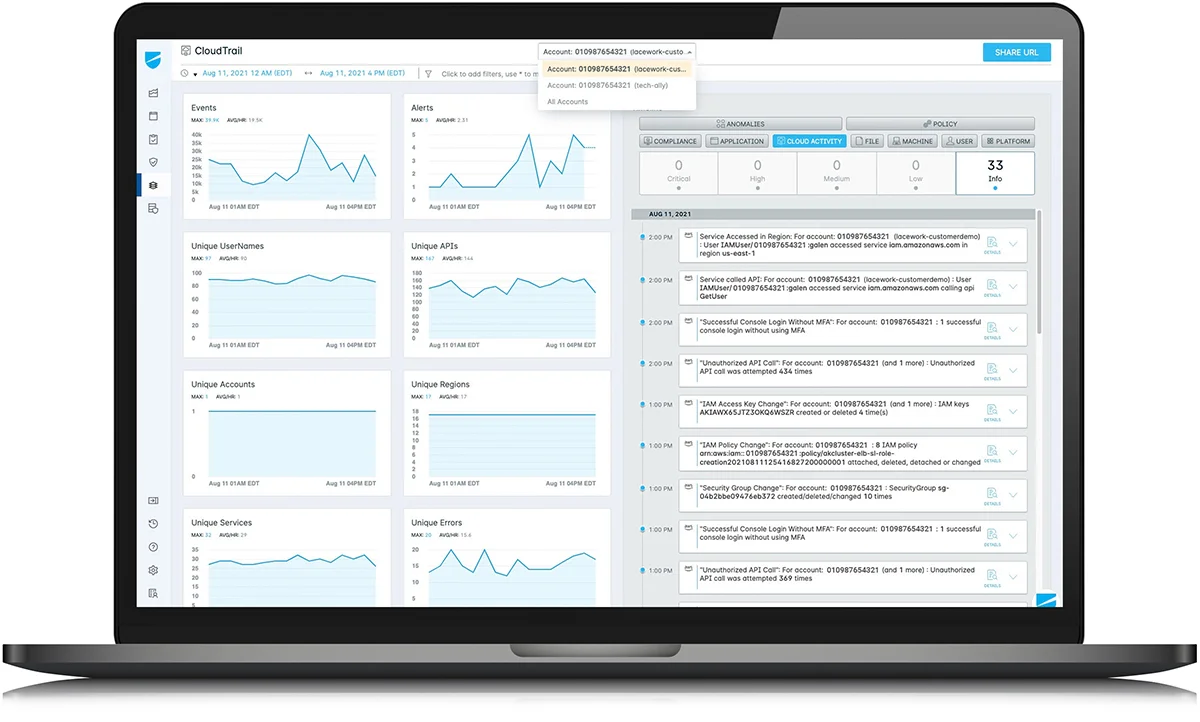

Lacework verfolgt einen vollkommen anderen Ansatz zur Erkennung von Anomalien. Wir sammeln zuverlässige Prozess-, Netzwerk-, Datei- und Benutzerdaten, um ein Basismodell des normalen Infrastrukturverhaltens zu erstellen. Anschließend setzen wir ausgefeilte Analyse- und Machine-Learning-Verfahren ein, um Anomalien zu erkennen, die auf Bedrohungen hinweisen könnten. Unser System zur Erkennung von Anomalien ist so anpassungsfähig wie Ihre Umgebung dynamisch ist. Da diese Baselines automatisch generiert werden, haben wir unsere Lösung so optimiert, dass False Positives reduziert werden.

Nutzen Sie Lacework Polygraph® zur Verbesserung der Security

Unsere Security-Grundlage ist Polygraph, eine tiefgehende zeitliche Baseline, die anhand der Erfassung von Maschinen-, Prozess- und Benutzerinteraktionen erstellt wurde. Sie erkennt Anomalien, generiert entsprechende Warnmeldungen und gibt den Benutzern ein Werkzeug zur Untersuchung und Einordnung von Problemen an die Hand.

Diese Polygraph-Technologie entwickelt ein dynamisches Verhaltensmodell Ihrer Services und Infrastruktur. Unser Modell versteht natürliche Hierarchien für Prozesse, Container, Pods und Maschinen. Es entwickelt Verhaltensmodelle, die Polygraph prüft, um Aktivitäten zu finden, die außerhalb der Parameter des Modells liegen. Zudem aktualisiert Polygraph seine Modelle fortlaufend, um:

- Genau herauszufinden, inwiefern sich eine Datei geändert hat;

- Anormale Ereignisse und Aktivitäten im Zusammenhang mit FIM-Signalen zu untersuchen;

- Cloudweite Kapazitäten für die Suche, für Dateityp-Zusammenfassungen und für die Erkennung neuer Dateien zu bieten.

Nutzen Sie eine integrierte und umfassende Anomalie-Erkennung

- Genau feststellen, wie sich eine Datei geändert hat: Inhalt, Metadaten, ob die Datei geändert oder einfach hinzugefügt wurde

- Umfassende Informationen über ausführbare Dateien, wie Dateien, die ohne eine Paketinstallation erstellt wurden, beim Start verwendete Befehlszeilen, aktuell laufende Prozesse (mit Benutzern und Netzwerkaktivitäten) und verdächtige Versionen

- Umfassende Dateiinformationen mit integrierten Bedrohungsdaten aus der ReversingLabs-Bibliothek mit fünf Milliarden Dateien

- Untersuchen von ungewöhnlichen Ereignissen und Aktivitäten im Zusammenhang mit FIM-Signalen mit nur einem Klick

- Cloudweite Kapazitäten für die Suche, für Dateityp-Zusammenfassungen und für die Erkennung neuer Dateien

Nutzen Sie die Cloud-Skalierung und Geschwindigkeit für mehr Visibilität

- Automatisierte Konfiguration, Dateierkennung und Vorgänge

- Skalierbare Architektur ohne zusätzliche Komplexität oder Leistungseinbußen

- Im Leistungsumfang aller Lacework AWS Cloud Security-Agenten enthaltene Anomalie-Erkennung

Erfüllen Sie Ihre Compliance-Anforderungen

- Protokoll- und Konfigurationsdateien vor Manipulationen schützen

- Tägliche Überprüfung aller überwachten Dateien

- Überwachung wichtiger Dateien und Verzeichnisse mit vordefinierten Verzeichnis-Maps

- Hinzufügen von Verzeichnissen zur Überwachungsliste für eine leicht konfigurierbare Plattform

Erkennen und beheben Sie anomale Verhaltensänderungen in Ihren Workloads, Containern und IaaS-Konten, die ein Sicherheitsrisiko oder einen IOC darstellen, mit dem umfassenden Anomalie-Erkennungssystem von Lacework für DevOps-Teams in Unternehmen.